Investigación revela negligencia de Presidencia de México en caso de filtración de datos de periodistas

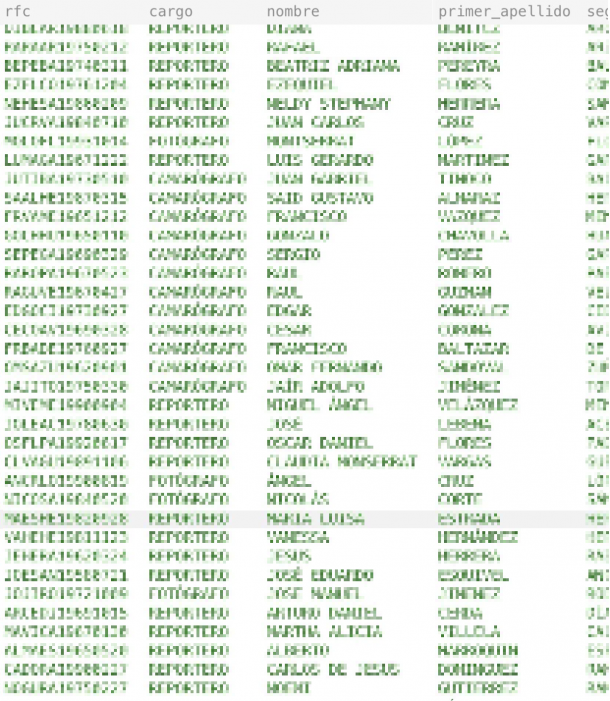

En un incidente que ha dejado en entredicho la seguridad de la información en la Presidencia de México, se revela que la exposición de datos personales de 323 periodistas no fue resultado de un hackeo, como inicialmente afirmó el gobierno federal, sino de negligencia informática. El pasado 22 de enero, un hacker publicó en foros especializados la base de datos que contenía información confidencial de periodistas que cubren las conferencias matutinas del presidente Andrés Manuel López Obrador.

La versión oficial y sus contradicciones

Las autoridades gubernamentales, en un intento por explicar lo sucedido, inicialmente atribuyeron la filtración a un hackeo ilegal de datos. Sin embargo, una investigación conjunta de Intolerancia Diario y KreaciaLabs desmintió esta versión, revelando que se trató de negligencia informática.

Contradicciones en la explicación oficial

El vocero presidencial, Jesús Ramírez Cuevas, insistió en la teoría de la conspiración de los enemigos políticos del gobierno, atribuyendo la filtración a la malicia de terceros. Por otro lado, Carlos Emiliano Calderón, responsable de la plataforma digital gubernamental, trató de justificar la situación al mencionar que se trataba de una plataforma de «pre-producción.»

La investigación detrás de la verdad

La investigación reveló que no hubo hackeo, sino una negligencia técnica que expuso la información personal de 323 periodistas. La filtración, inicialmente denunciada por Víctor Ruíz, director de SILIKN, se confirmó a través de la identificación de datos sensibles en foros internacionales especializados.

Preguntas sin respuesta

La versión oficial dejó sin aclarar varias incógnitas importantes:

- ¿Por qué una cuenta de usuario y contraseña seguían activas para una persona que ya no trabajaba en el gobierno?

- ¿Por qué existía una carpeta con documentos y datos personales de periodistas en una plataforma de «pre-producción»?

- ¿Qué empresa privada administra esta información, como indicó Calderón?

Las vulnerabilidades técnicas exponen la realidad

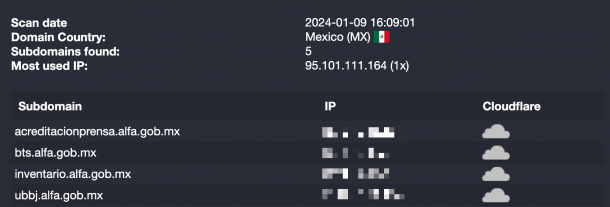

A pesar de contar con un dominio oficial (acreditaciones.comsoc.gob.mx), se descubrió una plataforma alterna de pruebas (acreditacionprensa.alfa.gob.mx) con una base de datos idéntica, evidenciando prácticas descuidadas ya que la plataforma de pruebas contenía una base de datos de producción, esto es una mala práctica en el desarrollo de software. Además, se encontró que comparten servidores con entornos de prueba de un sistema de inventario y la plataforma de las Universidades para el Bienestar Benito Juárez (UBBJ), incrementando el riesgo.

Ante el escándalo, la Coordinación de Estrategia Digital Nacional, responsable del dominio vulnerado (alfa.gob.mx), dio de baja la plataforma de pruebas, intentando borrar rastros. Sin embargo, reasignaron la dirección IP de la plataforma vulnerada al dominio presidencial (presidencia.gob.mx), reproduciendo los problemas de seguridad.

Vulnerabilidades y compartición de servidores

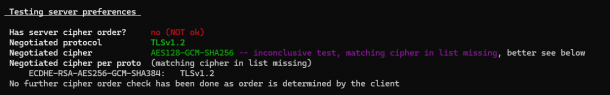

La auditoría digital de KreaciaLabs reveló diversas vulnerabilidades técnicas en la plataforma gubernamental, desde el uso de proveedores gratuitos para la seguridad SSL hasta la compartición de servidores con otros sistemas gubernamentales. Se identificaron fallos de seguridad notorios como la ausencia de Autenticación de Dos Factores (2FA) y la utilización de contraseñas débiles, como «gobmx.»

Se detectaron vulnerabilidades significativas, como CVE-2011-3389 (permite a los atacantes intermediarios para obtener encabezados HTTP de texto sin formato) y CVE-2013-0169 (permite a atacantes remotos realizar ataques de distinción y ataques de recuperación de texto sin formato mediante análisis estadístico de datos de tiempo para paquetes manipulados, también conocido como el problema «Lucky Thirteen»).

Posible responsable identificado

En la conferencia, Jesús Ramírez Cuevas afirmó que la cuenta usada para acceder a la base de datos pertenecía a alguien que dejó de trabajar en el gobierno federal hace menos de dos años. Se aseguró que solo tres personas tenían acceso a la plataforma, entre ellas Ramírez Cuevas y Calderón Mercado.

El peritaje de KreaciaLabs señaló a Eduardo Martínez Vargas como administrador de las plataformas de pruebas. Martínez, actualmente coordinador en el Centro de Investigación e Innovación en TIC (Infotec), ha sido vinculado con el proyecto de «Datos Abiertos de Gobierno Federal» y el desarrollo del sitio web del gobierno federal (gob.mx).

El perfil de LinkedIn de Martínez Vargas fue modificado en las últimas 24 horas, degradando su rol en Infotec a «Colaborador» y eliminando su foto de perfil.

Esta revelación plantea serias preguntas sobre la seguridad cibernética en el gobierno federal y destaca la necesidad de medidas urgentes para proteger la información sensible de los ciudadanos.